Berikut ini menjelaskan apa yang dilakukan ransomware ini dan bagaimana melindungi diri Anda agar tidak terkena serangan ini.

Ransomware yang merupakan alat untuk minta tebusan semakin memperluas buruannya. Baru-baru telah tersiar kabar kalu ransomware digunakan dalam serangan yang menargetkan WordPress.

Saat ini sedang hangat ransomware yang disebut "EV Ransomware." Lalu Apa yang dilakukan ransomware ini dan bagaimana melindungi diri Anda agar tidak terkena serangan ini.

Apa sih Ransomware itu?

Ransomware adalah perangkat lunak berbahaya yang dipasang penyerang di komputer Anda atau di server Anda. Mereka menggunakan eksploitasi untuk mendapatkan akses ke sistem Anda, dan kemudian ransomware dijalankan, biasanya secara otomatis.

Ransomware mengenkripsi semua file yang Anda punya dengan menggunakan enkripsi yang kuat dan tidak dapat dipecahkan. Penyerang kemudian meminta Anda untuk membayar mereka dan mendapatkan jasa mendekripsi file Anda. Biasanya pembayarannya via bitcoin. Bitcoin memberi para penyerang cara untuk membuat dompet anonim di mana uang tebusan bisa dibayarkan.

Ransomware telah ada sejak lama yaitu sejak tahun 1989 dengan “PC Cyborg trojan horse virus” yang akan memeras korbannya untuk mengirim $ 189 ke PO Box di Panama jika ingin file mereka didekripsi. Enkripsi pada virus itu mudah dilakukan.

Ransomware saat ini berkembang pesat. Pada tahun 2017, 100 varian ransomware baru dengan bebas, dan terjadi peningkatan serangan ransomware 36% dari tahun ke tahun di seluruh dunia. Permintaan ransomware rata-rata meningkat 266% menjadi rata-rata $ 1077 per korban. [Sumber: https://www.symantec.com/security-center/threat-report].

Tahun ini kita telah melihat serangan ransomware dalam skala yang pasti sulit dibayangkan beberapa tahun yang lalu. Pada bulan Mei tahun ini, serangan ransomware WannaCry mempengaruhi ratusan ribu orang di lebih dari 150 negara. Sistem Kesehatan Nasional Inggris terpengaruh dan harus mengalihkan ambulans dari rumah sakit yang terkena dampak.

Pada bulan Juni, kami melihat kapal perang Petya (akhirnya dijuluki NotPetya atau Netya) dengan cepat menyebar, dimulai di Ukraina. Sejumlah besar organisasi profil tinggi terpengaruh, termasuk perusahaan listrik negara Ukraina, reaktor nuklir Chernobyl, pesawat Antonov, perusahaan pelayaran Maersk dan raksasa makanan Modelez.

Pada bulan Juni, kami melihat kapal perang Petya (akhirnya dijuluki NotPetya atau Netya) dengan cepat menyebar, dimulai di Ukraina. Sejumlah besar organisasi profil tinggi terpengaruh, termasuk perusahaan listrik negara Ukraina, reaktor nuklir Chernobyl, pesawat Antonov, perusahaan pelayaran Maersk dan raksasa makanan Modelez.

Saat ini sejumlah besar orang dan organisasi yang terkena dampak benar-benar membayar penyerang saat mereka terkena ransomware, dan terkadang file mereka berhasil didekripsi. Organisasi keamanan, termasuk FBI, umumnya menyarankan pelanggan untuk tidak membayar penyerang karena ini mendorong penyebaran serangan semacam ini. Namun, banyak organisasi tidak memiliki pilihan untuk tidak memulihkan data mereka - dan karenanya mereka membayar, yang mengabadikan model bisnis kriminal ini.

Wordpress Menjadi Target Ransomware

Menurut tim Wordfence Kebanyakan ransomware menargetkan workstation Windows. Namun, tim Wordfence saat ini melacak jenis ransomware yang muncul yang menargetkan situs web WordPress.

Selama analisis kami terhadap lalu lintas berbahaya yang menargetkan situs WordPress, kami menangkap beberapa upaya untuk mengunggah ransomware yang menyediakan penyerang dengan kemampuan mengenkripsi file situs WordPress dan kemudian memeras uang dari pemilik situs.

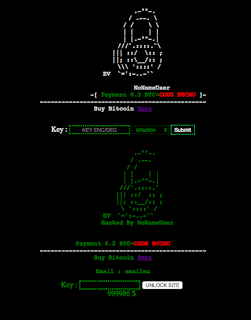

Uang tebusan itu diupload oleh penyerang begitu mereka mengkompromikan situs WordPress. Tampilan awal dari ransomware terlihat seperti ini:

Antarmuka ini menyediakan fungsi enkripsi dan dekripsi ke penyerang. Penyerang kemudian memilih kunci yang kompleks, memasukkannya ke bidang "KEY ENC/DEC" dan klik kirim.

Situs ini kemudian dienkripsi. Hasilnya terlihat seperti ini:

Situs ini kemudian dienkripsi. Hasilnya terlihat seperti ini:

The ransomware tidak akan mengenkripsi file yang memiliki pola berikut:

- * .php *

- * .png *

- * 404.php *

- * .htaccess *

- * .lndex.php *

- * DyzW4re.php *

- * Index.php *

- * .htaDyzW4re *

- * .lol.php *

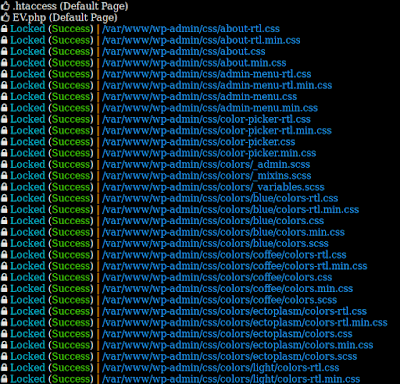

Untuk setiap direktori yang proses ransomware, ia akan mengirim email ke "htaccess12@gmail.com" yang menginformasikan penerima tentang nama host dan kunci yang digunakan untuk melakukan enkripsi.

Semua file yang terkena dampak dihapus dan file lain menggantikan tempatnya dengan nama yang sama, namun dengan ekstensi ".EV". File baru ini dienkripsi.

Cara Melindungi Diri Sendiri

Uang tebusan ini pertama kali dilihat oleh Wordfence yang digunakan dalam usaha serangan tunggal pada tanggal 7 Juli. Pemindaian Wordfence juga telah mendeteksi adanya ransomware ini untuk pelanggan Premium sejak 12 Juli.

Sangat disarankan agar Anda memiliki backup yang andal. Penting agar Anda tidak menyimpan backup Anda di server web Anda. Pencadangan Anda harus disimpan secara offline, baik dengan penyedia hosting Anda atau menggunakan layanan penyimpanan awan seperti Dropbox.

Post A Comment: